Qu’est-ce que l’IoT et pourquoi mener une stratégie d’IoT ?

Dans ce dossier, nous allons aborder l’IoT (Internet of Things) en différentes parties, en soulevant plusieurs problématiques et en donnant notre vision, de l’IoT, de ses technologies, ses marchés et ses opportunités.

Dans cet article, nous allons commencer par les fondamentaux en essayant d’abord de donner une définition de l’IoT, de ses composants, de définir une stratégie autour de l’IoT et vous donner des exemples concrets.

1. Qu’est-ce que l’IoT ?

L’IoT est l’acronyme de Internet Of Things (Internet des Objets en français). Le terme IoT est apparu la première fois en 1999 dans un discours de Kevin ASHTON, un ingénieur britannique. Il servait à désigner un système où les objets physiques sont connectés à Internet. Il s’agit également de systèmes capables de créer et transmettre des données afin de créer de la valeur pour ses utilisateurs à travers divers services (agrégation, analytique…).

Selon l’UIT (Union Internationale des Télécommunications), l’Internet des Objets est défini comme « une infrastructure mondiale pour la société de l’information, qui permet de disposer de services évolués en interconnectant des objets (physique ou virtuels) grâce aux technologies de l’information et de la communication interopérables existantes ou en évolution ».

Au fil du temps, le terme a évolué et il englobe maintenant tout l’écosystème des objets connectés. Cet écosystème englobe, des fabricants de capteurs, des éditeurs de logiciels, des opérateurs historiques ou nouveaux sur le marché, des intégrateurs… Cet éclectisme en fait sa richesse.

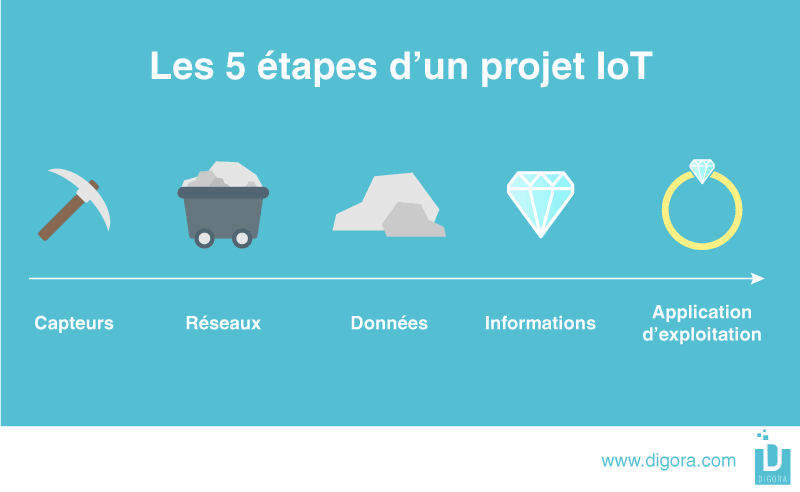

2. Les 5 composantes de l’IoT

Une solution d’IoT s’articule autour de 5 composants essentiels que sont :

- Les objets (capteurs),

- Le réseau (connectivité),

- Les données,

- Les informations,

- Les applications d’exploitation.

2.1 Les objets pour capter des données de valeur

Les objets sont, selon nous, tous les équipements actifs ou passifs pouvant générer de la donnée exploitable et créatrice de valeur pour les utilisateurs. Les objets sont composés d’éléments passifs : les capteurs, et pour certains d’éléments actifs les rendant capables de traitements d’enrichissement de la données et de transmission de celle-ci.

Les données sont aussi diverses que les métiers. Nous pouvons aussi bien avoir des données de température, d’humidité, de positionnement, de temps de fonctionnement, de niveau, d’alerte…

Prenons le cas d’un simple capteur de température : il doit être relié à un automate ou une carte de communication afin de traiter son signal et de le transmettre à travers un réseau.

2.2 Les réseaux pour transmettre les données

Les réseaux sont le maillon prépondérant d’un projet d’IoT, ils doivent répondre à un critère d’usage :

- La couverture de la zone d’usage des objets :

- Sur un campus,

- Sur une ville,

- à l'ensemble de la planète.

Et ils doivent répondre à une contrainte : l’objet disposera-t-il d’une source d’énergie en permanence ?

Cela conditionne :

- L’architecture de la solution,

- La conception de l’objet,

- Le cycle de vie de la solution

En effet, toutes les technologies ne sont pas adaptées à tous les cas d’usages et leur déploiement. Je propose ici de faire un rapide tour d’horizon de quelques technologies.

2.2.1 Les LPWAN : Sigfox et LoRaWAN

Dans cette catégorie, nous retrouvons entre autre deux technologies d’origine française bien connues du monde de l’IoT que sont SIGFOX et LoRaWAN (Low Range Wide Area Network). Il s’agit de 2 technologies à longue portée et faible consommation.

Si ces deux technologies se retrouvent dans la même catégorie, elles ne sont pas pour autant identiques. Je vous propose donc de faire un bref comparatif.

Les points communs

Tout d’abord, il s’agit de réseaux permettant d’envoyer des messages de petite taille de l’ordre de l’Octet (12 pour Sigfox et 24 pour LoRa). D’autre part, ce sont des réseaux à fort taux de pénétration.

Les points forts du LoRa

LoRa est plus qu’un réseau, il s’agit d’une technologie « standardisée » basée sur 2 bandes de fréquences libres (868 MHz en Europe et 915 MHz en Amérique).

Nous parlons de standard, car il est à la portée de tous de déployer son propre réseau LoRa en mode privé. Ainsi un industriel peut déployer plusieurs antennes LoRaWan sur son site et déployer progressivement des objets connectés respectant cette technologie.

C’est d’ailleurs parce qu’il s’agit d’une technologie standardisée que ce type de réseau est rapidement déployé par la plupart des opérateurs de téléphonie.

Les points forts du Sigfox

Sigfox est un réseau opéré par un seul et unique opérateur, qui est son concepteur, Sigfox. Cette technologie tout comme le LoRa utilise les bandes de fréquence 868 MHz et 915 MHz).

D’autre part, l’ensemble des modules de communication Sigfox sont nécessairement certifiés et validés par l’opérateur, ainsi que chaque référence d’objet.

2.2.2 Le M2M

Avec le M2M (Machine to Machine), il s’agit tout simplement d’utiliser des réseaux télécom existants à savoir de la 2G jusqu’à la 4G. Majoritairement, il s’agit d’abonnements souscrits auprès des opérateurs de téléphonie pouvant donner accès uniquement à des volumes de données.

Le modèle économique actuel, avec un volume de données mensuel limité, commence à évoluer vers un service de type « Pay As You Use » soit un paiement à l’usage.

2.2.3 La RFID

Tout d’abord, il est important de savoir qu’il existe deux technologies de RFID, la RFID active et la RFID passive. Ce qui les distingue est l’objet qui émet le signal.

Dans la RFID passive, le Tag est une simple antenne qui est activée dès lors qu’elle se trouve à portée d’un émetteur. C’est typiquement ce que l’on retrouve dans beaucoup de systèmes antivol dans les magasins. L’étiquette que vous devez couper est un Tag RFID et les portiques de sécurité sont des émetteurs. C’est aussi un système que beaucoup utilisent quotidiennement pour le contrôle d’accès ou les pointeuses mais aussi pour un nouvel usage de consommation : le paiement sans contact.

Pour ce qui est de la RFID active, il s’agit d’objets comprenant un tag et capables d’émettre le signal à proximité d’un autre objet RFID. L’intérêt de de cette technologie est d’étendre la portée du signal à quelques mètres. Reprenons une application que tout le monde connaît, votre badge télépéage. Il est composé d’une pile, d’une antenne. Lorsque vous passez à proximité d’une barrière, votre badge envoie son identifiant.

Il est important de comprendre que la RFID est une technologie qui ne se suffit pas à elle-même, elle doit absolument être couplée à une autre technologie pour pouvoir collecter et stocker les données.

2.2.4 Le Bluetooth

Le Bluetooth, est une technologie connue et maitrisée par tous depuis maintenant une dizaine d’années. Il s’agit d’une technologie radio de moyenne portée (environ 10m) qui permet d’envoyer des messages de grande taille et en grande quantité. Cependant, cette connectivité ne se suffit pas à elle-même car elle nécessite une tierce technologie pour transférer et stocker les données. D’autre part, il s’agit d’un moyen de communication disposant d’un grand débit, puisqu’il repose sur la bande de fréquence 2,4 GHz tout comme le Wifi.

Prenons l’exemple de montres de sport connectées. Vous pouvez synchroniser vos activités avec votre téléphone, mais c’est le réseau mobile qui fait le lien avec la plate-forme cloud du fabricant pour stocker et exploiter vos données.

2.2.5 Résumé des technologies de réseau

|

Technologie |

Points forts |

Points Faibles |

Type de cas d’usage |

|

LoRa |

|

|

|

|

Sigfox |

|

|

|

|

M2M |

|

|

|

|

RFID |

|

|

|

|

Bluetooth |

|

|

|

2.3 Les données, la valeur à l’état brut

Dans un projet d’IoT, les données sont nos diamants bruts. Il s’agit surtout des éléments bruts que nous récoltons depuis les objets ou les outils de process industriels pour l’IoT.

Afin de créer de la valeur pour les utilisateurs de ces données, il est absolument nécessaire de les stocker, archiver et sauvegarder dans des bases de données et de correctement structurer cette dernière. En effet une base de données correctement structurée améliorera la performance des services IoT d’exploitation.

2.4 Les informations, le début de la création de valeur

Pour nous, Digora, les informations sont les résultantes des données traitées, corrélées et analysées, notre Diamant taillé. Ces informations doivent elles-aussi être stockées, archivées et sauvegardées dans des bases de données.

Un exemple très simple que nous utilisons fréquemment :

- Le capteur de votre porte d’entrée donne une donnée : PORTE OUVERTE OU FERMÉE

- Nous disposons d’une donnée universelle : L’HEURE

L’information sera de vous ALERTER : « votre porte est ouverte et à cette heure ce n’est pas normal ». Nous avons corrélé deux données, le capteur de porte et l’heure, pour générer une information.

2.5 Les applications d’exploitation pour la surveillance et la prise de décision

Les applications d’exploitation sont en principe les interfaces Homme-machine (IHM) dans lesquelles nous pouvons visualiser les données sous forme de tableau de bord, il s’agit de notre Diamant montée en bijou.

Nous retrouvons des outils tels que des graphiques, des tableaux de données, des rapports… Cependant pour nous, ces bibliothèques d’objets ne suffisent pas à faire une bonne application d’exploitation. Aussi, nous avons développé, des mécanismes complémentaires tels que l’alerting par mail ou SMS à des équipes d’exploitation afin d’intervenir sur des incidents ou pour des dépassements de seuils. Pour cela, nous avons également mis en place des mécanismes de comparaison entre les mesures reçues et des constantes ou entre un jeu de mesure…

Enfin les applications d’exploitation sont accessibles à travers des appareils mobiles tels que les smartphones et les tablettes.

3 Pourquoi mener une stratégie d’IoT ?

Aujourd’hui, afin de rester compétitives, les entreprises sont dans l’obligation de créer de la valeur soit pour :

- Développer et augmenter le chiffre d’affaires,

- Rationnaliser ses processus afin d’améliorer la rentabilité.

Dans de nombreux cas, les métiers des entreprises pourraient être optimisés ou développés en ayant à disposition des informations qui jusqu’alors n’étaient pas disponibles.

Je sais que le climatiseur qui se trouve à tel endroit vibre anormalement, et que l’autre situé dans un endroit voisin consomme plus de 15 % d’électricité que d’habitude. Je vais donc pouvoir envoyer un agent de maintenance avec les pièces adéquates en fonction des symptômes que l’IoT Hub m’a communiqués.

Cela va m’éviter d’attendre que les climatiseurs tombent en panne, d’envoyer un agent de maintenance deux fois, la première pour diagnostiquer, la seconde pour intervenir avec la bonne pièce, et cela pour les deux sites (4 déplacements)

On conçoit aisément le ROI, diminution du nombre de déplacements (1 au lieu de 4) et satisfaction de mes clients car je suis en mesure d’intervenir avant la panne.

Mener seul une stratégie d’IoT n’est pas chose aisée. Il est nécessaire de constituer une équipe pluridisciplinaire et de bien s’entourer afin d’optimiser les délais de mise en production. En effet, dans le secteur de l’IoT on voit fleurir de plus en plus d’entreprises que l’on peut classer suivant deux catégories :

- Celles qui développent leurs solutions et créent de nouveaux marchés, il s’agit plutôt des starts-up,

- Celles qui se positionnent uniquement dans le conseil afin d’aider leurs clients à mettre en œuvre des solutions d’IoT en adéquation avec les besoins du marché.

DIGORA, à travers ses compétences pluridisciplinaires (InformationTechnology, Operational Technology et Hardware), se positionne dans une autre catégorie qui permet d’apporter une solution globale d’IoT à nos clients à travers l’accompagnement, de la définition de l’idée jusqu’à l’exploitation et le maintien en condition opérationnelle des environnements.

4 Quelques exemples d’application IoT

Dans cet article, nous avons abordé quelques usages plutôt grand public : badges télépéage, montres connectées, appareils électroménagers… Mais comme nous l’avons également dit précédemment, l’IoT contribue à l’optimisation ou à la création de nouveaux usages pour les entreprises. Certains secteurs d’activité présentent un fort potentiel de développement :

- L’Industrie avec la maintenance prédictive, la gestion automatisée d’alerte, l’optimisation de processus, l’amélioration des rendements et des approvisionnements…

- Les villes avec la gestion des stationnements, optimisation des flux de circulation, la gestion de l’éclairage public, la gestion des consommations énergétiques…

- Le Transport avec l’optimisation de flux de passager, l’optimisation des tournées de livraison…

- Le Retail avec la réduction de la fraude, l’optimisation d’inventaire, la gestion de stock automatisée…

Si vous avez un projet IoT, voici les 9 questions à vous poser.